- دسته بندی مقاله: Firmware, Software, سیستم های امنیتی, مقالات

آشنایی با ETSI EN 303 645 برای تجهیزات متصل: از رمز عبور تا به روز رسانی امن

ETSI EN 303 645 چیست و چرا برای خرید B2B مهم است؟

اگر تا دیروز معیار خرید دوربین یا کنترلر اکسس، کیفیت و امکانات بود، امروز امنیت هم به همان اندازه مهم شده است. علاوه بر این، هر تجهیز متصل یک نقطه ورود بالقوه است. بنابراین تیم خرید و پیمانکار باید یک زبان مشترک برای سنجش امنیت داشته باشند.

جدول عناوین این مقاله

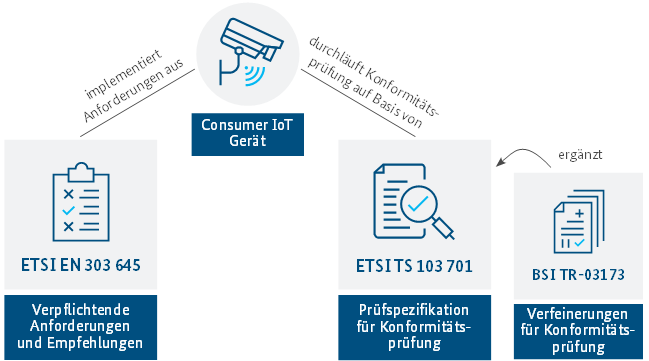

ToggleETSI EN 303 645 یک استاندارد پایه برای امنیت سایبری تجهیزات اینترنت اشیا مصرفی و محصولات متصل است. به همین دلیل، روی نتیجه های قابل اندازه گیری تمرکز می کند، نه شعارهای تبلیغاتی. از سوی دیگر، چون خیلی از تجهیزات نظارتی و هوشمند عملا همان الگوی اتصال را دارند، این استاندارد برای پروژه های امنیتی هم کاربردی می شود.

تصور کنید کارفرما می گوید: «این دوربین ها امن هستند؟» اگر فقط بگویید «بله، رمز دارد»، جواب قانع کننده نیست. بنابراین ETSI EN 303 645 کمک می کند سوال را دقیق کنید: رمز عبور چطور مدیریت می شود، به روز رسانی امن هست یا نه، و آسیب پذیری ها چطور اعلام می شوند.

به طور کلی، این استاندارد یک چک لیست حرفه ای می دهد تا خرید شما از حدس و تجربه فردی خارج شود و به سمت معیارهای عملیاتی برود.

استاندارد دقیقا چه چیزهایی را پوشش می دهد؟

ETSI EN 303 645 بیشتر از هر چیز روی رفتارهای امنیتی پایه تمرکز دارد. علاوه بر این، هدفش این نیست که شما را وارد پیچیدگی های سنگین کند، بلکه می خواهد حداقل های حیاتی را تضمین کند. بنابراین حتی اگر تیم شما خیلی بزرگ نیست، باز هم می توانید از آن استفاده کنید.

این استاندارد معمولا به موضوعاتی مثل مدیریت رمز عبور، حذف رمزهای پیش فرض، مدیریت سطح حمله، محافظت از داده، ارتباط امن، به روز رسانی امن و گزارش دهی آسیب پذیری می پردازد. از سوی دیگر، تمرکز مهم آن روی این است که دستگاه باید در طول عمرش امن بماند، نه فقط روز نصب.

چرا برای تجهیزات نظارتی و کنترلی هم مهم می شود؟

خیلی از محصولات نظارتی، از نظر اتصال و سرویس های شبکه شبیه IoT هستند. بنابراین اگر استاندارد می گوید «سرویس های غیرضروری را حذف کن»، این دقیقا برای دوربین IP هم معنی دارد. علاوه بر این، موضوع به روز رسانی Firmware و امضای به روز رسانی برای NVR و VMS هم حیاتی است.

مرز استاندارد را درست بفهمیم

از سوی دیگر، ETSI EN 303 645 جایگزین طراحی شبکه امن نیست. بنابراین حتی اگر محصول خوب باشد، شبکه ضعیف می تواند آن را زمین بزند. به طور کلی این استاندارد یک «پایه محصول» می سازد، و شما باید «پایه شبکه و عملیات» را هم کنار آن بسازید.

رمز عبور و مدیریت هویت: از شعار تا اجرا

یکی از رایج ترین نقطه های شکست امنیتی، رمز عبور است. علاوه بر این، بسیاری از حمله ها با رمزهای پیش فرض شروع می شوند. بنابراین ETSI EN 303 645 روی حذف رمزهای پیش فرض و اجبار به انتخاب رمز قوی تاکید دارد.

اما در پروژه B2B، فقط قوی بودن رمز کافی نیست. به همین دلیل، باید سیاست عملی داشته باشید: چه کسی رمز را تعیین می کند، کجا ذخیره می شود، و چطور تغییر می کند. از سوی دیگر، اگر دستگاه امکان نقش بندی دسترسی دارد، باید آن را جدی بگیرید.

چک لیست عملی رمز عبور برای تجهیزات متصل

دستگاه در اولین راه اندازی، کاربر را مجبور به تغییر رمز می کند

رمزهای پیش فرض عمومی یا قابل حدس وجود ندارد

امکان قفل موقت بعد از تلاش ناموفق وجود دارد

امکان تعریف نقش ها مثل ادمین، اپراتور، مشاهده گر فراهم است

امکان غیرفعال کردن حساب های غیرضروری وجود دارد

به طور کلی اگر فروشنده فقط گفت «رمز دارد»، شما باید همین چک لیست را جلویش بگذارید. بنابراین پاسخ ها تبدیل به معیار می شوند، نه احساس.

سطح حمله و سرویس های شبکه: کمتر، امن تر

هر سرویس فعال روی دستگاه یعنی یک درگاه برای خطا و سوءاستفاده. علاوه بر این، خیلی از تجهیزات متصل با سرویس های اضافی تحویل می شوند که هیچ استفاده ای در پروژه شما ندارند. بنابراین ETSI EN 303 645 به کاهش سطح حمله و غیرفعال سازی قابلیت های غیرضروری اهمیت می دهد.

از سوی دیگر، در پروژه های نظارتی یک اشتباه رایج این است که برای راحتی نصب، همه چیز را باز می گذارند. به همین دلیل بعدا کنترل سخت می شود. بنابراین بهتر است از اول با دید امنیتی نصب کنید.

کار عملی در زمان نصب و تحویل

فهرست سرویس های فعال دستگاه را استخراج کنید

سرویس های غیرضروری را خاموش کنید

دسترسی مدیریت را محدود به شبکه مدیریتی کنید

دسترسی راه دور را فقط با روش کنترل شده فعال کنید

تنظیمات پیش فرض ناامن را تغییر دهید

به طور کلی اگر تیم شما این پنج قدم را روی نمونه اجرا کند، خیلی از ریسک ها قبل از خرید انبوه دیده می شوند. بنابراین PoC فقط تست تصویر نیست، تست امنیت هم هست.

به روز رسانی امن: جایی که خیلی از پروژه ها زمین می خورند

تجهیزی که به روز رسانی نمی شود، مثل قفل قدیمی روی در بانک است. علاوه بر این، آسیب پذیری های جدید دیر یا زود پیدا می شوند. بنابراین ETSI EN 303 645 روی به روز رسانی امن و قابل اعتماد تاکید جدی دارد.

به روز رسانی امن یعنی چه؟ یعنی فایل به روز رسانی باید معتبر باشد، دستکاری نشده باشد، و فرآیند نصب هم کنترل شده باشد. از سوی دیگر، اگر دستگاه در میانه به روز رسانی خاموش شد، باید به حالت امن برگردد تا بریک نشود.

چک لیست به روز رسانی امن برای خریداران

به روز رسانی از مسیر امن و کنترل شده انجام می شود

امکان تایید اصالت بسته به روز رسانی وجود دارد

امکان برگشت به نسخه قبلی در صورت مشکل تعریف شده است

تولیدکننده زمان پشتیبانی و انتشار وصله را مشخص می کند

دستگاه وضعیت نسخه و تاریخ به روز رسانی را شفاف نشان می دهد

به همین دلیل در قرارداد نگهداری باید زمان پاسخ به آسیب پذیری و ارائه وصله را هم بیاورید. بنابراین مسئولیت ها روشن می شوند و پروژه کم ریسک تر جلو می رود.

محافظت از داده و ارتباط امن: از ویدیو تا رویدادهای حساس

در سیستم های نظارتی، داده فقط یک فایل نیست. علاوه بر این، ویدیو، لاگ ورود و خروج، و رویدادهای آلارم داده حساس محسوب می شوند. بنابراین ETSI EN 303 645 به محافظت از داده در انتقال و ذخیره سازی توجه دارد.

از سوی دیگر، بسیاری از نشت ها از مسیرهای ساده رخ می دهند: ارتباط بدون رمزنگاری، رمزهای قابل حدس، یا دسترسی های اشتباه. به همین دلیل باید نگاه عملی داشته باشید، نه تئوری.

جریان کاری پیشنهادی برای تیم اجرا

داده های حساس پروژه را مشخص کنید: ویدیو، صدا، رخداد، لاگ

مسیر انتقال را مشخص کنید: داخل سایت، بین سایت ها، یا به ابر

حداقل کنترل را اعمال کنید: دسترسی نقش محور، جداسازی شبکه، رمزنگاری ارتباط در حد امکان

لاگ و مانیتورینگ را فعال کنید تا اتفاقات قابل ردیابی باشد

به طور کلی وقتی داده حساس را جدی بگیرید، انتخاب دستگاه هم هدفمندتر می شود. بنابراین اگر دستگاه لاگ مناسب ندهد یا ارتباط امن نداشته باشد، از همان ابتدا امتیازش پایین می آید.

افشای آسیب پذیری و پشتیبانی امنیتی: معیار پنهان اما حیاتی

یکی از تفاوت های برندهای حرفه ای و برندهای ارزان، فقط کیفیت سخت افزار نیست. علاوه بر این، تفاوت واقعی در رفتار امنیتی بعد از فروش است. بنابراین ETSI EN 303 645 روی موضوع اعلام آسیب پذیری و فرآیند رسیدگی تاکید می کند.

اگر تولیدکننده یک مسیر رسمی برای گزارش آسیب پذیری داشته باشد، یعنی امنیت را به عنوان چرخه می بیند. از سوی دیگر، اگر هیچ مسیر مشخصی ندارد، معمولا وصله ها دیر می آیند یا اصلا نمی آیند. به همین دلیل برای پروژه های حساس، این بخش باید امتیاز بالایی داشته باشد.

سوال های کلیدی که باید از فروشنده بپرسید

اگر آسیب پذیری پیدا شد، چطور گزارش می دهیم؟

چه زمانی تایید می کنید و چه زمانی وصله می دهید؟

عمر پشتیبانی امنیتی این مدل چند سال است؟

انتشار نسخه ها و یادداشت تغییرات چقدر شفاف است؟

به طور کلی شما با همین چهار سوال می توانید فروشنده های جدی را از فروشنده های صرفا بازاری جدا کنید. بنابراین تصمیم خرید حرفه ای تر می شود.

چطور ETSI EN 303 645 را وارد RFP و خرید سازمانی کنیم؟

اگر این استاندارد را فقط به عنوان یک نام بیاورید، ممکن است قابل اجرا نباشد. بنابراین باید آن را به بندهای قابل سنجش تبدیل کنید. علاوه بر این، باید بدانید کارفرما دنبال کاهش ریسک است، نه اصطلاحات پیچیده.

الگوی ساده برای بندهای RFP

تامین کننده باید سیاست حذف رمز پیش فرض و اجبار رمز قوی را ارائه کند

تامین کننده باید مکانیزم به روز رسانی امن و دوره پشتیبانی را اعلام کند

تامین کننده باید مسیر رسمی گزارش آسیب پذیری و زمان پاسخ را مشخص کند

تامین کننده باید امکان کاهش سطح حمله و غیرفعال سازی سرویس های غیرضروری را نشان دهد

تامین کننده باید قابلیت نقش بندی دسترسی و ثبت لاگ را توضیح دهد

از سوی دیگر، بهتر است امتیازدهی کنید. بنابراین اگر دو برند از نظر قیمت نزدیک بودند، برند با فرآیند امنیتی بهتر، برنده می شود.

سناریوی کوتاه از یک خرید واقعی

فرض کنید برای یک کارخانه، ۱۲۰ دوربین و ۱۰ دستگاه ضبط می خرید. علاوه بر این، کارفرما دسترسی راه دور هم می خواهد. اگر برند A فقط ارزان باشد اما وصله ندهد، هزینه ریسک بالا می رود. بنابراین با همین بندها می توانید از ابتدا مسیر را ببندید و انتخاب را منطقی کنید.

جمع بندی

ETSI EN 303 645 یک راهنمای عملی برای امن تر کردن انتخاب تجهیزات متصل است. علاوه بر این، به شما کمک می کند امنیت را از «ادعا» به «فرآیند و معیار» تبدیل کنید. بنابراین در پروژه های نظارتی، کنترل دسترسی و هر سیستم متصل، استفاده از این استاندارد یعنی تصمیم خرید دقیق تر و قابل دفاع تر.

از سوی دیگر، مهم ترین پیام این استاندارد ساده است: رمز عبور درست، سطح حمله کم، به روز رسانی امن، محافظت از داده، و پاسخ روشن به آسیب پذیری. به همین دلیل اگر این پنج ستون را در RFP، PoC و قرارداد نگهداری وارد کنید، ریسک پروژه به شکل قابل توجهی پایین می آید.

به طور کلی پیشنهاد عملی این است: یک چک لیست داخلی بسازید، روی نمونه اجرا کنید، و فقط بعد از دیدن شواهد تصمیم بگیرید. بنابراین امنیت تبدیل به هزینه اضافی نمی شود، تبدیل به بیمه کیفیت پروژه می شود.

ETSI EN 303 645 دقیقا برای چه نوع تجهیزاتی مناسب است؟

ETSI EN 303 645 برای تجهیزات متصل که با کاربران و شبکه سروکار دارند مناسب است. علاوه بر این، بسیاری از دستگاه های IoT مصرفی و نیمه صنعتی از نظر الگوی اتصال مشابه هستند. بنابراین می توانید آن را برای دوربین IP، دستگاه ضبط، کنترلر اکسس، سنسورهای هوشمند و گیت وی ها به عنوان معیار پایه استفاده کنید. از سوی دیگر، اگر محصول کاملا صنعتی و پیچیده باشد، ممکن است نیاز به استانداردهای تکمیلی هم داشته باشید، اما این استاندارد همچنان نقطه شروع خوبی است.

آیا ETSI EN 303 645 یعنی دستگاه غیرقابل هک است؟

خیر، هیچ استانداردی امنیت مطلق نمی دهد. علاوه بر این، آسیب پذیری های جدید همیشه ممکن است کشف شوند. بنابراین این استاندارد یعنی حداقل های امنیتی رعایت شده و مسیرهای رایج سوءاستفاده سخت تر شده اند. از سوی دیگر، اگر شبکه شما ضعیف باشد یا رمزها درست مدیریت نشوند، باز هم ریسک باقی می ماند. به طور کلی ETSI EN 303 645 ریسک را کم می کند، اما مسئولیت عملیات امن را حذف نمی کند.

مهم ترین الزام استاندارد درباره رمز عبور چیست؟

مهم ترین پیام این است که رمزهای پیش فرض عمومی نباید باقی بمانند. علاوه بر این، کاربر باید در اولین راه اندازی مجبور به تعیین رمز مناسب شود. بنابراین تجهیزی که با یک رمز ثابت برای همه دستگاه ها عرضه می شود، عملا ریسک بزرگی دارد. از سوی دیگر، بهتر است مکانیزم جلوگیری از تلاش های ناموفق و نقش بندی دسترسی هم وجود داشته باشد تا مدیریت کاربران قابل کنترل باشد.

وقتی فروشنده گفت دستگاه به روز رسانی دارد، دقیقا چه چیزی را باید چک کنیم؟

داشتن به روز رسانی به تنهایی کافی نیست. علاوه بر این، باید بدانید به روز رسانی چطور امن می شود و اصالتش چطور تایید می شود. بنابراین بپرسید مسیر دریافت و نصب چگونه است، آیا امکان کنترل نسخه و تاریخ وجود دارد، و آیا در صورت خطا امکان بازگشت تعریف شده است. از سوی دیگر، دوره پشتیبانی امنیتی مهم است؛ چون اگر بعد از یک سال وصله قطع شود، ریسک دوباره بالا می رود.

این استاندارد چه کمکی به تنظیم RFP و مناقصه می کند؟

کمک اصلی این است که معیارها را قابل سنجش می کند. علاوه بر این، شما می توانید به جای جمله های کلی، بندهای اجرایی بنویسید: حذف رمز پیش فرض، به روز رسانی امن، مسیر گزارش آسیب پذیری، کاهش سطح حمله و ثبت لاگ. بنابراین تامین کننده مجبور می شود شواهد بدهد. از سوی دیگر، این کار باعث می شود انتخاب نهایی فقط بر اساس قیمت نباشد و ریسک پروژه مدیریت شود.

آیا در پروژه های کوچک هم ارزش دارد که به ETSI EN 303 645 توجه کنیم؟

بله، چون حمله ها کوچک و بزرگ نمی شناسند. علاوه بر این، یک رخداد کوچک هم می تواند به قطع سرویس یا نشت داده برسد. بنابراین حتی در پروژه های کوچک، حداقل چک لیست رمز عبور، سرویس های شبکه و به روز رسانی را اجرا کنید. از سوی دیگر، اگر بودجه محدود است، این استاندارد کمک می کند اولویت بندی کنید و روی بخش های حساس تر سرمایه گذاری کنید.

چطور در مرحله PoC این استاندارد را عملی تست کنیم؟

PoC را فقط تست تصویر و پوشش نکنید. علاوه بر این، چند تست ساده امنیتی انجام دهید: بررسی رمزهای پیش فرض، بررسی سرویس های فعال شبکه، بررسی امکان خاموش کردن سرویس های اضافی، بررسی نقش بندی دسترسی و بررسی روند به روز رسانی. بنابراین قبل از خرید انبوه، نقاط ضعف دیده می شوند. از سوی دیگر، اگر فروشنده همکاری نکند یا شفاف نباشد، همان یک علامت هشدار جدی است.

تفاوت ETSI EN 303 645 با سیاست های امنیتی داخلی سازمان چیست؟

سیاست داخلی سازمان معمولا درباره شبکه، کاربران و فرآیندهاست. علاوه بر این، به شما می گوید چه چیزی مجاز است و چه چیزی نیست. اما ETSI EN 303 645 بیشتر روی خود محصول تمرکز دارد: رمز عبور، به روز رسانی، سطح حمله و داده. بنابراین این دو مکمل هم هستند. از سوی دیگر، وقتی هر دو را کنار هم داشته باشید، هم محصول بهتر انتخاب می شود و هم بهره برداری امن تر می شود.

اگر دستگاه لاگ امنیتی ندهد یا نقش بندی دسترسی نداشته باشد، چه ریسکی ایجاد می کند؟

بدون لاگ، شما بعد از رخداد نمی فهمید چه اتفاقی افتاده است. علاوه بر این، بدون نقش بندی دسترسی، همه کاربران عملا قدرت ادمین می گیرند. بنابراین خطای انسانی و سوءاستفاده ساده تر می شود. از سوی دیگر، در پروژه های B2B، همین دو موضوع می تواند هزینه نگهداری را بالا ببرد و در ممیزی امنیتی مشکل ایجاد کند. به طور کلی این قابلیت ها باید در امتیازدهی خرید وزن بالایی داشته باشند.