- دسته بندی مقاله: Firmware, Software, بررسی تخصصی محصولات و تکنولوژیهای روز دوربین مداربسته, مقالات

امنیت محصول محور در دوربین های IP: SBOM چیست و چرا در خرید سازمانی مهم شده؟

یک سناریوی آشنا: سازمان برای یک پروژه بزرگ، ده ها دوربین IP و چند سرور VMS می خرد. نصب انجام می شود، تصویر عالی است، و همه راضی اند. اما چند ماه بعد یک آسیب پذیری در یکی از کتابخانه های نرم افزاری داخل firmware دوربین منتشر می شود. تیم امنیت می پرسد: “این دوربین دقیقا از چه کامپوننت هایی ساخته شده؟ کدام نسخه OpenSSL یا BusyBox داخلش است؟ آیا همان نسخه آسیب پذیر را داریم؟” و جواب معمولا یک سکوت کوتاه است.

جدول عناوین این مقاله

Toggleاینجا دقیقا جایی است که امنیت محصول محور معنی پیدا می کند. در دنیای امروز، دوربین IP فقط یک لنز نیست؛ یک کامپیوتر شبکه ای است با سیستم عامل، وب سرور، سرویس های شبکه، کتابخانه ها و گاهی حتی مدل های AI روی لبه. بنابراین اگر ندانید داخل محصول چه خبر است، مدیریت ریسک شما تبدیل می شود به حدس و گمان.

SBOM آمده تا همین نقطه کور را روشن کند. علاوه بر این، SBOM به تیم خرید کمک می کند امنیت را از مرحله “بعدا درستش می کنیم” به مرحله “از روز اول درست انتخاب می کنیم” منتقل کند. در ادامه، مرحله به مرحله می بینیم SBOM چیست، چرا برای دوربین های IP حیاتی شده، و چطور آن را در فرآیند خرید سازمانی عملی کنید.

امنیت محصول محور یعنی چه و چرا برای دوربین IP فرق دارد؟

امنیت محصول محور یعنی به جای اینکه فقط شبکه را امن کنیم، خود محصول را هم به عنوان یک دارایی نرم افزاری بررسی کنیم: داخلش چه نرم افزاری هست، چه چرخه آپدیتی دارد، چه آسیب پذیری هایی ممکن است داشته باشد، و تامین کننده چقدر شفاف و پاسخگو است.

در دوربین های IP، این نگاه خیلی مهم تر می شود. چون دوربین معمولا همیشه روشن است، اغلب روی شبکه عملیاتی قرار می گیرد، و گاهی دسترسی از راه دور هم دارد. به همین دلیل، یک ضعف کوچک در firmware یا یک سرویس فعال غیرضروری می تواند تبدیل به یک در ورودی برای حمله شود.

از سوی دیگر، دوربین های IP معمولا عمر طولانی دارند. یعنی شما یک محصول را می خرید و شاید پنج تا هفت سال نگه می دارید. بنابراین اگر تامین کننده نتواند وصله امنیتی منظم بدهد، ریسک به مرور بزرگ تر می شود.

به طور کلی، امنیت محصول محور می گوید: قبل از اینکه دوربین را روی دیوار نصب کنید، باید بدانید “داخلش چه چیزهایی نصب شده” و “قرار است در آینده چطور امن بماند”.

SBOM چیست و دقیقا چه چیزی را به شما می دهد؟

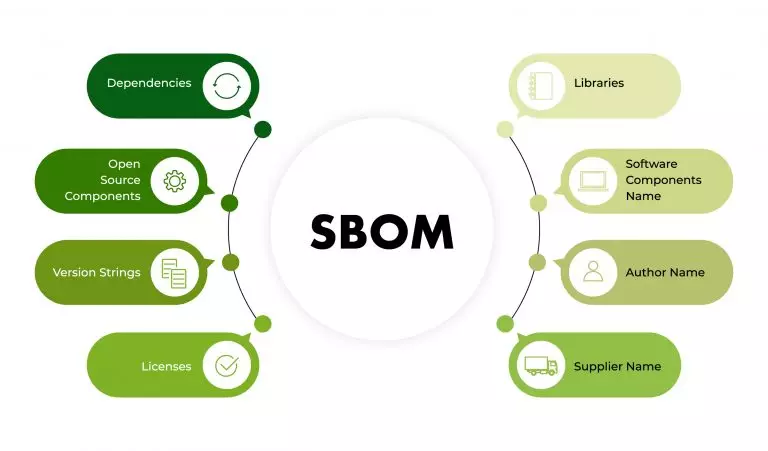

SBOM مخفف Software Bill of Materials است؛ یعنی “صورت مواد نرم افزاری”. همان طور که در صنعت، یک محصول فیزیکی لیست قطعات دارد، در نرم افزار هم باید لیست اجزا وجود داشته باشد: کتابخانه ها، ماژول ها، پکیج ها، نسخه ها و وابستگی ها.

برای دوربین IP، SBOM می تواند شامل این موارد باشد:

سیستم عامل یا اجزای آن (مثلا کرنل لینوکس و ماژول ها)

وب سرور داخلی و سرویس های مدیریتی

کتابخانه های رمزنگاری و شبکه

اجزای متن باز و اجزای اختصاصی

وابستگی های کلیدی و نسخه هر کدام

نکته مهم این است که SBOM فقط یک “فایل لیست” نیست. اگر درست باشد، امکان اتوماسیون می دهد. یعنی وقتی یک CVE یا هشدار امنیتی منتشر شد، شما بتوانید سریع بفهمید کدام مدل دوربین و کدام نسخه firmware در معرض ریسک است.

علاوه بر این، SBOM به تیم خرید یک ابزار مذاکره می دهد. چون دیگر فقط درباره رزولوشن و WDR صحبت نمی کنید؛ درباره شفافیت تامین کننده و مدیریت ریسک هم حرف می زنید.

SBOM در دوربین های IP چه شکلی است و چه فرمتی دارد؟

در دنیای واقعی، SBOM معمولا به صورت ماشین خوان ارائه می شود. یعنی یک فایل ساختاریافته که ابزارها بتوانند بخوانند و تحلیل کنند. رایج ترین خانواده های SBOM در بازار شامل فرمت هایی مثل SPDX و CycloneDX هستند.

اما برای خرید سازمانی، نکته کلیدی این است: شما نباید درگیر نام فرمت شوید؛ باید درگیر “کیفیت SBOM” شوید. بنابراین از تامین کننده بخواهید:

نام کامپوننت ها و نسخه ها دقیق باشد

شناسه ها و اطلاعات تامین کننده مشخص باشد

وابستگی ها تا حد معقول پوشش داده شود

SBOM برای firmware و اپلیکیشن های همراه هم ارائه شود

از سوی دیگر، اگر سازمان شما VMS یا NVR هم می خرد، SBOM فقط برای دوربین نیست. VMS سرورمحور، کلاینت ها، پلاگین ها و حتی SDKهای یکپارچه سازی هم باید در دامنه SBOM دیده شوند. به همین دلیل، بهتر است در RFQ یا RFP، “محدوده محصول” را دقیق تعریف کنید.

به طور کلی، SBOM خوب یعنی یک نقشه قابل اعتماد از اجزای نرم افزاری که بعدها در مدیریت آسیب پذیری به کار می آید.

چرا SBOM در خرید سازمانی مهم شده و ناگهان همه درباره اش حرف می زنند؟

چند سال پیش، بسیاری از حمله ها از طریق همان “اجزای ناشناخته” اتفاق افتادند: یک کتابخانه متن باز قدیمی، یک سرویس فراموش شده، یا یک وابستگی که سال ها آپدیت نشده بود. بنابراین سازمان ها فهمیدند اگر ندانند داخل محصول چه هست، نمی توانند به موقع واکنش نشان دهند.

از سوی دیگر، استانداردها و راهنماهای امنیت نرم افزار به سمت شفافیت زنجیره تامین رفته اند. یعنی انتظار این است که تولیدکننده بداند چه چیزی را داخل محصول گذاشته و مشتری هم بتواند ریسک را ارزیابی کند. منابع رسمی هم SBOM را به عنوان یکی از ابزارهای کلیدی شفافیت و مدیریت ریسک معرفی کرده اند.

علاوه بر این، تیم های خرید سازمانی به یک مشکل عملی خورده اند: وقتی رخداد امنیتی می شود، همه نگاه ها به سمت تامین کننده می رود، اما بدون SBOM شما نمی دانید آیا واقعا متاثر هستید یا نه. در نتیجه یا بیش از حد واکنش نشان می دهید و سرویس را قطع می کنید، یا دیر واکنش نشان می دهید و ضربه می خورید.

به همین دلیل، SBOM تبدیل شده به یک “مدرک حیاتی” در خریدهای حساس. یعنی همان چیزی که نشان می دهد تامین کننده بالغ است و محصولش قابل مدیریت است.

SBOM برای دوربین IP دقیقا چه ریسک هایی را کم می کند؟

SBOM همه مشکلات را حل نمی کند، اما چند ریسک مهم را واقعا کاهش می دهد.

اول، ریسک ناشناختگی. وقتی آسیب پذیری عمومی منتشر می شود، شما سریع می فهمید آیا آن کامپوننت در محصول شما هست یا نه. بنابراین تصمیم ها سریع تر و دقیق تر می شود.

دوم، ریسک تاخیر در وصله. اگر تامین کننده کند باشد، شما با SBOM می توانید فشار بیاورید و پیگیری دقیق تر کنید. علاوه بر این، می توانید دامنه تاثیر را محدود کنید و فقط همان مدل های متاثر را اولویت دهید.

سوم، ریسک خرید محصول بی پشتوانه. برخی محصولات ارزان قیمت ممکن است از اجزای قدیمی استفاده کنند و چرخه وصله ضعیفی داشته باشند. SBOM این تفاوت را شفاف می کند. بنابراین خرید شما فقط بر اساس قیمت جلو نمی رود.

چهارم، ریسک زنجیره تامین. اگر تامین کننده از یک SDK یا ماژول طرف ثالث استفاده می کند، SBOM کمک می کند این وابستگی ها دیده شود. در نتیجه، ریسک های پنهان کمتر می شوند.

به طور کلی، SBOM ریسک را “قابل مشاهده” می کند و همین، نصف مسیر مدیریت ریسک است.

SBOM خوب چه ویژگی هایی دارد و SBOM بد چه بوهایی می دهد؟

یک SBOM خوب باید قابل اعتماد و قابل استفاده باشد. بنابراین چند معیار ساده اما مهم را در نظر بگیر.

ویژگی های SBOM خوب:

شامل نام، نسخه و تامین کننده کامپوننت هاست

برای هر محصول و هر نسخه firmware به روز می شود

ماشینی و استاندارد است، نه یک فایل PDF تزئینی

وابستگی های کلیدی و کتابخانه های امنیتی را پوشش می دهد

امکان ردیابی به نسخه های خاص و مدل های خاص را می دهد

نشانه های SBOM ضعیف یا نمایشی:

فقط یک لیست کلی بدون نسخه دقیق

یک فایل ثابت که با آپدیت firmware تغییر نمی کند

نبودن کامپوننت های حساس مثل کتابخانه های رمزنگاری

مبهم بودن نام اجزا یا استفاده از عنوان های کلی مثل “Open Source Components”

عدم تطابق با واقعیت محصول در تست های سازمان

علاوه بر این، اگر تامین کننده در پاسخ به SBOM طفره می رود یا می گوید “امنیت ما محرمانه است”، باید حساس شوید. چون SBOM قرار نیست کد منبع را لو بدهد؛ قرار است شفافیت حداقلی برای مدیریت ریسک بدهد.

چطور SBOM را در RFP و قرارداد خرید سازمانی وارد کنیم؟

اینجا قسمت کلیدی برای تیم خرید است: SBOM باید یک الزام قراردادی باشد، نه یک درخواست شفاهی. بنابراین از همان RFP یا RFQ چند بند روشن اضافه کنید.

موارد پیشنهادی برای الزام SBOM:

تامین کننده باید SBOM محصول را برای هر مدل و هر نسخه firmware ارائه کند

SBOM باید ماشین خوان و قابل پردازش باشد

SBOM باید همراه با هر به روزرسانی امنیتی یا نسخه جدید، به روز شود

تامین کننده باید فرآیند پاسخگویی به آسیب پذیری و زمان بندی وصله را تعریف کند

در صورت کشف آسیب پذیری شدید، تامین کننده باید اطلاعات تاثیر و راهکار کاهش ریسک ارائه دهد

از سوی دیگر، بهتر است به جای اینکه SBOM را تنها بگذارید، آن را به SLA وصله و مدیریت آسیب پذیری وصل کنید. چون SBOM بدون پاسخگویی، فقط یک فایل است. بنابراین در قرارداد بنویسید: “اگر کامپوننت آسیب پذیر در SBOM وجود داشت، تامین کننده باید طی یک بازه زمانی مشخص اقدام کند.”

به طور کلی، هدف این است که SBOM تبدیل شود به بخشی از حاکمیت محصول، نه یک فایل ضمیمه.

بعد از دریافت SBOM چه کار کنیم؟ مسیر اجرایی برای تیم امنیت و IT

خیلی ها SBOM را می گیرند و در یک پوشه می گذارند و تمام. اما ارزش SBOM وقتی آزاد می شود که وارد چرخه امنیت شود. بنابراین یک مسیر ساده اما عملی پیشنهاد می کنم.

گام اول: دسته بندی و نگهداری درست. SBOMها را بر اساس مدل دوربین، نسخه firmware، و محل نصب دسته بندی کنید. علاوه بر این، نگهداری SBOM باید با نگهداری مستندات فنی و نسخه های firmware هماهنگ باشد.

گام دوم: اتصال به مدیریت آسیب پذیری. یعنی وقتی هشدارهای امنیتی یا CVEهای جدید منتشر می شود، تیم بتواند بسنجد کدام دارایی ها متاثرند. این کار می تواند دستی شروع شود و بعد به ابزارها وصل شود.

گام سوم: تعریف اولویت. همه آسیب پذیری ها یکسان نیستند. بنابراین دارایی های حساس تر مثل ورودی اصلی، اتاق سرور، یا دوربین های حیاتی عملیات باید اولویت بالاتر داشته باشند.

گام چهارم: برنامه وصله و تست. قبل از آپدیت گسترده، یک محیط تست یا یک گروه کوچک انتخاب کنید. به همین دلیل، هم پایداری سیستم حفظ می شود و هم امنیت جلو می رود.

گام پنجم: گزارش مدیریتی. مزیت SBOM این است که می توانید به مدیریت بگویید: “ما دقیقا می دانیم کدام محصولات متاثرند، چه اقدام هایی انجام دادیم، و چه ریسکی باقی مانده.” این گزارش ها ارزش خرید سازمانی را بالا می برد.

SBOM و VMS و NVR: چرا فقط دوربین کافی نیست؟

در پروژه های سازمانی، دوربین فقط یک ضلع است. ضلع دیگر VMS، سرور، ذخیره ساز، و کلاینت هاست. بنابراین اگر شما فقط برای دوربین SBOM بگیرید اما VMS را رها کنید، هنوز یک سطح حمله بزرگ باقی می ماند.

علاوه بر این، بسیاری از قابلیت های هوشمند و تحلیل تصویر در VMS یا سرویس های لبه اجرا می شود. یعنی همان جاهایی که کتابخانه های پیچیده تر و وابستگی های بیشتر وجود دارد. بنابراین SBOM برای VMS و پلاگین ها، حتی مهم تر هم می شود.

از سوی دیگر، اگر سازمان شما با سیستم های دیگر یکپارچه است، مثلا کنترل دسترسی یا SIEM، باید بدانید SDK و کانکتورها چه اجزایی دارند. چون رخنه ها گاهی از همین اتصال ها شروع می شوند.

به طور کلی، امنیت محصول محور یعنی کل زنجیره را ببینید: دوربین، firmware، VMS، کلاینت، پلاگین، و حتی سرویس ابری اگر دارید.

چک لیست خرید سازمانی دوربین IP با نگاه SBOM

اگر بخواهی خیلی عملی تصمیم بگیری، این چک لیست را در جلسه خرید کنار دستت بگذار.

آیا تامین کننده SBOM ماشین خوان ارائه می کند؟

آیا SBOM برای هر نسخه firmware به روز می شود؟

آیا چرخه وصله امنیتی و زمان بندی پاسخگویی مشخص است؟

آیا حساب های پیش فرض، سرویس های غیرضروری و دسترسی از راه دور قابل کنترل است؟

آیا لاگ دسترسی و نقش بندی در VMS جدی است؟

آیا امکان به روزرسانی امن و امضاشده وجود دارد؟

آیا تامین کننده کانال اعلام آسیب پذیری و اطلاع رسانی دارد؟

آیا SBOM فقط برای دوربین است یا VMS و کلاینت را هم پوشش می دهد؟

علاوه بر این، اگر دو گزینه فنی مشابه دارید، تامین کننده ای که SBOM شفاف و فرآیند وصله منظم دارد، در پروژه های بلندمدت معمولا هزینه کل مالکیت پایین تری ایجاد می کند. چون کمتر غافلگیر می شوید و کمتر بحران درست می شود.

جمع بندی: SBOM را از یک کلمه مد روز به یک ابزار تصمیم سازی تبدیل کنید

امنیت محصول محور در دوربین های IP یعنی شما محصول را مثل یک سیستم نرم افزاری مدیریت کنید. SBOM در این مسیر، نقش چراغ قوه را دارد: نشان می دهد داخل دستگاه چه اجزایی هست و وقتی آسیب پذیری جدیدی منتشر شد، چطور سریع تصمیم بگیرید.

بنابراین اگر خرید سازمانی انجام می دهید، SBOM را از ابتدا وارد RFP و قرارداد کنید، آن را به SLA وصله وصل کنید، و بعد از دریافت، SBOM را وارد چرخه مدیریت آسیب پذیری کنید. نتیجه این می شود که پروژه نظارتی شما هم پایدارتر می شود و هم قابل دفاع تر.

SBOM دقیقا چیست و چه فرقی با لیست ویژگی های محصول دارد؟

SBOM یک لیست ساختاریافته از اجزای نرم افزاری داخل محصول است، مثل کتابخانه ها و وابستگی ها همراه با نسخه ها. اما لیست ویژگی های محصول درباره قابلیت هاست، مثل رزولوشن یا WDR. بنابراین SBOM برای مدیریت ریسک و آسیب پذیری استفاده می شود، نه برای مقایسه کیفیت تصویر. علاوه بر این، SBOM اگر ماشین خوان باشد، امکان اتوماسیون می دهد و تصمیم گیری را سریع می کند.

آیا SBOM یعنی تامین کننده باید کد منبع را به ما بدهد؟

خیر. SBOM معمولا کد منبع را افشا نمی کند. هدف SBOM شفافیت درباره اجزای نرم افزاری و نسخه هاست تا مشتری بتواند ریسک را ارزیابی کند. بنابراین شما دنبال این هستید که بدانید “چه چیزی داخل محصول هست”، نه اینکه مالکیت فکری تامین کننده را بگیرید. به همین دلیل، تامین کننده بالغ معمولا با SBOM مشکل ندارد.

SBOM برای firmware دوربین هم معنی دارد یا فقط برای نرم افزارهای سازمانی است؟

بله، برای firmware هم معنی دارد و اتفاقا در دوربین های IP بسیار مهم است. چون firmware دوربین شامل سیستم عامل، وب سرور، سرویس های شبکه و کتابخانه های امنیتی است. بنابراین وقتی یک آسیب پذیری در یکی از این اجزا منتشر می شود، SBOM کمک می کند سریع بفهمید آیا مدل های شما متاثر هستند یا نه.

اگر تامین کننده SBOM نداد، چه جایگزینی داریم؟

جایگزین کامل ندارد، اما می توانید چند کار انجام دهید: از تامین کننده درباره چرخه وصله و اعلام آسیب پذیری سوال های دقیق بپرسید، تعهدات قراردادی پاسخگویی را پررنگ کنید، و از تست های امنیتی ورودی مثل اسکن سرویس ها و بررسی سخت سازی استفاده کنید. با این حال، بدون SBOM شفافیت زنجیره تامین پایین می ماند. بنابراین در خریدهای حساس، ندادن SBOM یک علامت خطر جدی است.

SBOM را چطور در قرارداد بنویسیم که عملی شود؟

بهتر است SBOM را به صورت الزام تحویل و الزام به روزرسانی بنویسید. مثلا “برای هر مدل و هر نسخه firmware SBOM ارائه شود” و “همراه هر به روزرسانی، SBOM هم به روز شود”. علاوه بر این، آن را به SLA وصله وصل کنید: اگر یک کامپوننت آسیب پذیر در SBOM وجود داشت، تامین کننده باید در بازه زمانی مشخص راهکار کاهش ریسک یا وصله ارائه دهد. بنابراین SBOM از یک فایل به یک تعهد تبدیل می شود.

آیا SBOM باعث افزایش هزینه خرید می شود؟

ممکن است در ظاهر، تامین کننده های بالغ کمی گران تر باشند، اما در پروژه های بلندمدت معمولا هزینه کل مالکیت پایین تر می شود. چون زمان و هزینه مدیریت رخداد، توقف سرویس، و بحران های ناگهانی کمتر می شود. علاوه بر این، تصمیم گیری شما دقیق تر می شود و خریدهای اشتباه کمتر رخ می دهد.

SBOM چه کمکی به مدیریت آسیب پذیری و Patch Management می کند؟

SBOM مثل یک نقشه است. وقتی هشدار امنیتی منتشر می شود، شما با SBOM می توانید سریع تشخیص دهید کدام دارایی ها متاثرند، کدام نسخه ها در معرض ریسک اند و اولویت وصله چیست. بنابراین Patch Management از حالت واکنشی و کور، تبدیل می شود به یک فرآیند هدفمند و قابل اندازه گیری.

برای VMS هم باید SBOM بگیریم یا کافی است دوربین ها را پوشش دهیم؟

برای پروژه های سازمانی، فقط دوربین کافی نیست. VMS، سرور، کلاینت ها، پلاگین ها و SDKها هم سطح حمله دارند و گاهی حتی حساس ترند. بنابراین بهتر است SBOM را برای کل سامانه نظارت تصویری مطالبه کنید، نه فقط دوربین. در نتیجه، شکاف های بزرگ پنهان نمی ماند.

SBOM خوب را چطور سریع ارزیابی کنیم؟

به چند نشانه نگاه کنید: وجود نام و نسخه دقیق کامپوننت ها، به روز بودن نسبت به نسخه firmware، ماشین خوان بودن، پوشش کتابخانه های حساس، و امکان ردیابی به مدل و نسخه. اگر SBOM کلی، بدون نسخه، یا ثابت و غیرقابل تغییر باشد، احتمالا ارزش عملیاتی کمی دارد. بنابراین کیفیت SBOM از خود وجود SBOM مهم تر است.

آیا SBOM با امنیت شبکه جایگزین می شود؟

خیر، مکمل است. امنیت شبکه مثل جداسازی VLAN، فایروال و کنترل دسترسی هنوز حیاتی است. اما SBOM به شما کمک می کند امنیت محصول را هم مدیریت کنید: یعنی آسیب پذیری های داخل firmware و نرم افزار را بشناسید و واکنش دقیق داشته باشید. بنابراین بهترین نتیجه وقتی است که امنیت شبکه و امنیت محصول محور با هم اجرا شوند.