گواهی امنیت IoT UL 2900 یعنی چه و چطور در انتخاب تجهیزات کمک میکند؟

چرا اصلا UL 2900 برای پروژه های نظارتی و امنیتی مهم شد؟

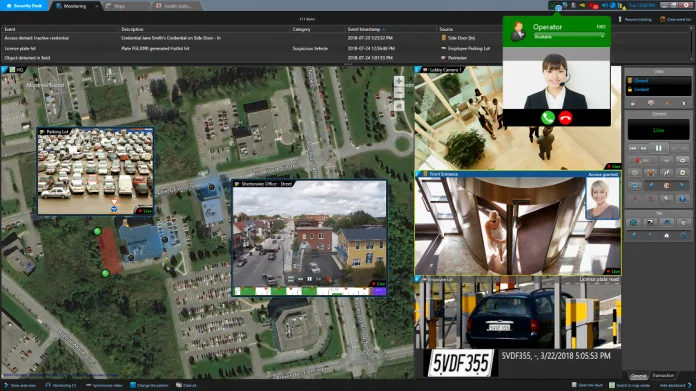

وقتی یک دوربین IP، کنترلر اکسس، سنسور دود، یا حتی یک پنل اعلام سرقت به شبکه وصل می شود، داستان فقط کیفیت تصویر یا برد سنسور نیست. علاوه بر این، همان اتصال شبکه ای که کار را راحت می کند، یک مسیر جدید برای حمله هم می سازد.

جدول عناوین این مقاله

Toggleدر پروژه های B2B، ریسک فقط خرابی یک دستگاه نیست. به همین دلیل، یک ضعف نرم افزاری می تواند به توقف سرویس، نشت ویدیو، باج افزار روی سرور ضبط، یا حتی دستکاری آلارم ها برسد. بنابراین خریدار فنی دنبال معیار قابل سنجش است، نه وعده های بروشوری.

اینجا UL 2900 وارد بازی می شود. از سوی دیگر، UL 2900 یک «مدل فکر کردن» هم به شما می دهد: به جای این که بپرسیم دستگاه چند مگاپیکسل است، می پرسیم سطح حمله اش چیست و چطور تست شده است.

به طور کلی اگر شما پیمانکار، مشاور یا واحد خرید امنیت هستید، UL 2900 کمک می کند تصمیم را از سلیقه و حدس جدا کنید و به سمت شواهد تست و فرآیند بروید.

UL 2900 دقیقا چیست و چه چیزی را استاندارد می کند؟

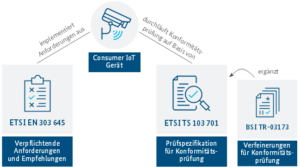

UL 2900 یک خانواده استاندارد برای ارزیابی امنیت سایبری محصولات متصل به شبکه است. علاوه بر این، تمرکز آن فقط روی یک کنترل ساده مثل رمز عبور نیست، بلکه روی ضعف های نرم افزاری، آسیب پذیری ها و حتی بدافزار هم نگاه دارد.

نکته مهم این است که UL 2900 درباره «محصولات شبکه پذیر» حرف می زند. بنابراین هر تجهیزی که داده را ارسال، دریافت یا ذخیره می کند و به شبکه یا اینترنت وصل است، بالقوه داخل این فضای ارزیابی قرار می گیرد.

UL 2900 برای چه صنایعی بیشتر دیده می شود؟

به طور کلی این خانواده استاندارد در حوزه هایی مثل تجهیزات پزشکی متصل، سیستم های صنعتی، و محصولات ایمنی و نظارتی زیاد مطرح می شود. از سوی دیگر، برای پروژه های نظارت تصویری سازمانی هم منطقش کاملا کاربردی است، چون همان الگوهای تهدید را دارید: دسترسی راه دور، آپدیت، اکانت ها، سرویس های شبکه و داده حساس.

UL 2900 چه چیزی نیست؟

UL 2900 جایگزین طراحی شبکه امن یا پیکربندی درست نیست. بنابراین حتی اگر دستگاه ارزیابی قوی داشته باشد، باز هم اگر شما پورت ها را باز بگذارید یا رمز عبور پیش فرض را تغییر ندهید، ریسک باقی می ماند. علاوه بر این، UL 2900 به معنی «غیرقابل هک بودن» هم نیست؛ بلکه یعنی محصول با معیارهای مشخص ارزیابی شده و ضعف ها مدیریت شده اند.

UL 2900 در عمل چه چیزهایی را بررسی می کند؟

اگر بخواهیم خیلی عملی نگاه کنیم، UL 2900 مثل یک فهرست سوال سخت گیرانه است که از تولیدکننده می پرسد: محصولت چقدر در برابر حمله آماده است و چه شواهدی داری؟ بنابراین شما به جای اعتماد به مارکتینگ، خروجی تست و فرآیند را می بینید.

1) سطح حمله و خدمات شبکه

علاوه بر این، ارزیابی معمولا از اینجا شروع می کند که محصول چه سرویس هایی روی شبکه باز می کند. مثلا وب پنل، RTSP، ONVIF، SSH، API یا سرویس های ابری. هر سرویس یعنی سطح حمله بیشتر، پس باید کنترل و محدود شود.

2) ضعف های نرم افزاری و آسیب پذیری ها

به همین دلیل روی مواردی مثل باگ های رایج، کتابخانه های قدیمی، پیکربندی های ناامن و الگوهای کدنویسی خطرناک حساس است. بنابراین موضوع فقط رمز عبور نیست، بحث کیفیت مهندسی نرم افزار هم هست.

3) تست نفوذ و بررسی عملی

از سوی دیگر، یک بخش مهم ماجرا، تست های عملی و شبیه سازی حمله است. یعنی بررسی می شود آیا می توان از بیرون، دسترسی غیرمجاز گرفت یا داده را شنود کرد یا سرویس را از کار انداخت.

4) مدیریت چرخه عمر و وصله امنیتی

به طور کلی امنیت محصول بدون آپدیت معنی ندارد. بنابراین نگاه می شود محصول چطور به روزرسانی می شود، آیا مکانیزم امن برای آپدیت دارد، و تولیدکننده چطور به آسیب پذیری های جدید واکنش نشان می دهد.

UL 2900 چطور به انتخاب تجهیزات در پروژه های نظارتی کمک می کند؟

پیمانکارها معمولا با یک چالش تکراری روبرو هستند: کارفرما امنیت می خواهد، اما سند قابل دفاع هم می خواهد. علاوه بر این، وقتی مناقصه یا خرید سازمانی باشد، شما باید معیار قابل اندازه گیری ارائه کنید.

UL 2900 اینجا کمک می کند چون بحث را از «ادعا» به «ارزیابی» می برد. بنابراین در RFP می توانید بگویید تجهیز باید ارزیابی امنیت سایبری مبتنی بر استاندارد معتبر داشته باشد، نه این که فقط نوشته باشد Secure.

سناریوی واقعی: وقتی دو برند از نظر فنی نزدیک هستند

فرض کنید دو دوربین از نظر تصویر، WDR و لنز تقریبا مشابه اند. از سوی دیگر، تفاوت واقعی ممکن است در این باشد که یکی چرخه آپدیت و تست امنیتی منظم دارد و دیگری ندارد. بنابراین UL 2900 یا حتی همراستایی با آن، می تواند معیار برنده باشد.

کمک به مدیریت ریسک قراردادی

علاوه بر این، در قراردادهای نگهداری و پشتیبانی، شما می توانید بندهای مرتبط با وصله امنیتی، اعلان آسیب پذیری و زمان پاسخ را دقیق تر کنید. به همین دلیل هزینه های پنهان بعد از تحویل کمتر می شود.

UL 2900 را چطور با استانداردهای دیگر اشتباه نگیریم؟

خیلی وقت ها یک کارفرما چند اسم می شنود و همه را یکی فرض می کند. بنابراین لازم است مرزها روشن شود.

UL 2900 در برابر استانداردهای شبکه و سیستم

از سوی دیگر، استانداردهای امنیت شبکه یا چارچوب های مدیریتی معمولا درباره سازمان و فرآیند هستند. اما UL 2900 بیشتر روی خود محصول و نرم افزار آن تمرکز دارد. بنابراین اگر شما ISO یا سیاست امنیتی دارید، هنوز هم به ارزیابی محصول نیاز دارید.

UL 2900 در برابر گواهی های ایمنی فیزیکی

علاوه بر این، خیلی از تجهیزات UL را با ایمنی برق یا آتش سوزی می شناسند. ولی UL 2900 درباره امنیت سایبری نرم افزار است. به همین دلیل ممکن است یک محصول از نظر ایمنی برق تاییدیه داشته باشد، اما از نظر سایبری ضعیف باشد.

نتیجه عملی برای پیمانکار

به طور کلی بهتر است این طور نگاه کنید: UL 2900 یک «لایه اطمینان محصول» می دهد، نه «لایه اطمینان شبکه». بنابراین هر دو لازم اند و جای هم را پر نمی کنند.

چطور در خرید و مناقصه، UL 2900 را تبدیل به معیار قابل اجرا کنیم؟

اگر این استاندارد را فقط به عنوان یک شعار داخل پروپوزال بگذارید، ارزش واقعی اش از دست می رود. بنابراین باید آن را به سوال های اجرایی تبدیل کنید.

سوال های دقیق که باید از فروشنده بپرسید

علاوه بر این، سوال ها باید قابل پاسخ با سند باشند، نه حرف. نمونه سوال های عملی:

آیا محصول یا خانواده محصول ارزیابی امنیت سایبری بر اساس UL 2900 داشته است؟

محدوده ارزیابی دقیقا کدام مدل ها و کدام Firmware را پوشش می دهد؟

مکانیزم آپدیت امن چگونه است و امضای دیجیتال دارد یا نه؟

سیاست اعلام آسیب پذیری و زمان ارائه وصله چیست؟

آیا گزارش خلاصه ارزیابی یا نامه انطباق قابل ارائه است؟

تبدیل به بند RFP

به همین دلیل شما می توانید در RFP بنویسید: تامین کننده باید شواهد ارزیابی امنیت سایبری محصول متصل به شبکه را ارائه کند و برنامه وصله امنیتی حداقل برای X سال تضمین شود. بنابراین بحث از همان اول شفاف می شود.

نکته مهم درباره دامنه

از سوی دیگر، بعضی شرکت ها ممکن است یک ارزیابی برای یک نسخه محدود داشته باشند. بنابراین شما باید دقیقا دامنه را کنترل کنید: مدل، ماژول های فعال، و نسخه نرم افزار.

چک لیست عملی برای پیمانکار و تیم فنی قبل از تایید خرید

برای این که بحث روی کاغذ نماند، علاوه بر مدارک، یک چک لیست ساده و اجرایی داشته باشید. بنابراین حتی قبل از تحویل نهایی هم می توانید کنترل کنید.

چک لیست مرحله انتخاب برند و مدل

نقشه شبکه و محل قرارگیری دستگاه ها مشخص است

سناریوهای دسترسی راه دور و کاربران تعریف شده اند

نیاز به Cloud یا اتصال بیرونی مشخص شده است

سیاست آپدیت و نگهداری حداقل 3 تا 5 ساله بررسی شده است

لاگ و مانیتورینگ امنیتی (Syslog یا رویدادها) قابل دریافت است

چک لیست مرحله تست نمونه (PoC)

علاوه بر این، یک نمونه را در محیط آزمایشی بالا بیاورید و این موارد را چک کنید:

سرویس های باز شبکه و امکان خاموش کردن سرویس های اضافی

اجبار رمز عبور قوی و محدودسازی تلاش ناموفق

امکان ساخت نقش های دسترسی و اصل حداقل دسترسی

فعال سازی رمزنگاری ارتباطات در حد امکان

امکان به روزرسانی Firmware با روش کنترل شده

چک لیست مرحله تحویل و بهره برداری

به همین دلیل در تحویل نهایی هم این موارد را در صورتجلسه بیاورید:

تغییر تمام رمزهای پیش فرض

ثبت نسخه Firmware و تاریخ نصب

بستن پورت های غیرضروری در شبکه

تعریف فرآیند آپدیت دوره ای و پنجره نگهداری

تعریف مالکیت پاسخ به رخداد: چه کسی، چه زمانی، چه کاری می کند

اشتباهات رایج درباره UL 2900 و دام های تصمیم گیری

حتی تیم های حرفه ای هم گاهی در دام برداشت اشتباه می افتند. بنابراین بهتر است چند خط قرمز داشته باشید.

اشتباه 1: فکر کنیم گواهی یعنی امنیت کامل

به طور کلی هیچ استانداردی امنیت مطلق نمی دهد. علاوه بر این، تهدیدها هر روز تغییر می کنند. پس UL 2900 را به عنوان «کاهش ریسک و افزایش شواهد» ببینید، نه بیمه صد درصد.

اشتباه 2: فقط به نام استاندارد بسنده کنیم

از سوی دیگر، باید ببینید ارزیابی برای کدام مدل و کدام نسخه نرم افزار بوده است. بنابراین اگر فروشنده فقط اسم UL 2900 را گفت، سریع دنبال سند و دامنه بروید.

اشتباه 3: فراموش کردن شبکه و پیکربندی

اگر شبکه تخت و بدون تفکیک باشد، حتی بهترین محصول هم آسیب پذیر می شود. به همین دلیل کنار معیار محصول، باید معیار طراحی شبکه هم داشته باشید: VLAN، کنترل دسترسی، و مدیریت هویت.

اشتباه 4: هزینه را فقط قیمت خرید ببینیم

علاوه بر این، محصولی که فرآیند وصله و پشتیبانی ضعیف دارد، در طول عمر پروژه گران تر تمام می شود. بنابراین در TCO، هزینه رخداد، توقف سرویس و نیروی نگهداری را هم حساب کنید.

نتیجه گیری

گواهی امنیت IoT UL 2900 یعنی چه و چطور در انتخاب تجهیزات کمک میکند؟ یعنی شما یک زبان مشترک و قابل دفاع برای سنجش امنیت سایبری تجهیزات متصل دارید. علاوه بر این، UL 2900 کمک می کند تصمیم خرید از حس و تجربه فردی به سمت شواهد، دامنه ارزیابی و فرآیند پاسخ به آسیب پذیری حرکت کند.

به همین دلیل اگر در پروژه های نظارتی، کنترل دسترسی، اعلام حریق متصل، یا هر تجهیز IoT سازمانی خرید می کنید، بهتر است UL 2900 را مثل یک چراغ راه ببینید. بنابراین در RFP سوال های دقیق بپرسید، دامنه ارزیابی را کنترل کنید، و فرآیند آپدیت را از همان اول در قرارداد جا بدهید.

از سوی دیگر، فراموش نکنید که امنیت محصول فقط یک ضلع است. به طور کلی وقتی محصول ارزیابی شده، شبکه درست طراحی شده، و عملیات نگهداری جدی گرفته شود، خروجی شما یک سیستم پایدارتر و قابل اعتمادتر خواهد بود.

آیا UL 2900 برای دوربین مداربسته و NVR هم کاربرد دارد؟

بله، چون بسیاری از دوربین های IP و NVRها محصولات شبکه پذیر هستند. علاوه بر این، این تجهیزات معمولا سرویس های متعددی مثل وب پنل، استریم و API دارند که سطح حمله را بالا می برد. بنابراین منطق UL 2900 برای ارزیابی ضعف های نرم افزاری، تست نفوذ و مدیریت آپدیت کاملا مرتبط است. از سوی دیگر، ممکن است گواهی دقیق برای همه مدل ها وجود نداشته باشد، اما حتی همراستایی با الزامات UL 2900 هم می تواند معیار انتخاب و سوال پرسیدن از فروشنده باشد.

آیا داشتن UL 2900 یعنی دستگاه هک نمی شود؟

خیر. به طور کلی هیچ گواهی ای وعده امنیت مطلق نمی دهد. علاوه بر این، تهدیدها و آسیب پذیری های جدید دائما کشف می شوند. بنابراین UL 2900 یعنی محصول با معیارهای مشخص ارزیابی شده و ضعف ها به شکل ساختاری مدیریت شده اند. به همین دلیل هنوز هم پیکربندی درست، به روز نگه داشتن Firmware و طراحی شبکه امن ضروری است.

در مناقصه چطور UL 2900 را بدون ابهام وارد RFP کنیم؟

بهتر است به جای جمله کلی، معیار قابل اثبات بنویسید. علاوه بر این، از تامین کننده بخواهید دامنه ارزیابی را مشخص کند: مدل، نسخه نرم افزار و ماژول های فعال. بنابراین می توانید الزام کنید که مستندات ارزیابی یا نامه رسمی انطباق ارائه شود و برنامه وصله امنیتی حداقل چند سال تضمین گردد. از سوی دیگر، حتما بند مربوط به زمان پاسخ به آسیب پذیری و انتشار آپدیت را هم اضافه کنید.

اگر یک برند UL 2900 نداشت، یعنی حتما بد است؟

نه لزوما. به همین دلیل باید نگاه مرحله ای داشته باشید. علاوه بر این، ممکن است برند به دلایل بازار یا هزینه، سراغ این مسیر نرفته باشد ولی فرآیند امنیتی قوی داشته باشد. بنابراین شما می توانید سوال های هم ارز بپرسید: سیاست آپدیت، مدیریت آسیب پذیری، تست نفوذ، و سخت سازی پیش فرض. از سوی دیگر، اگر پروژه حساس است، نبود ارزیابی معتبر باید در امتیازدهی ریسک اثر بگذارد.

چه مدارکی را باید از فروشنده بخواهیم که قابل اتکا باشد؟

به طور کلی دنبال سندی باشید که دامنه را روشن کند. علاوه بر این، بهتر است مشخص باشد ارزیابی برای کدام سری محصول و کدام نسخه Firmware انجام شده است. بنابراین از فروشنده بخواهید نامه رسمی یا خلاصه گزارش ارزیابی، سیاست اعلام آسیب پذیری، و برنامه پشتیبانی نرم افزاری را ارائه کند. از سوی دیگر، اگر فقط بروشور تبلیغاتی ارائه شد، آن را کافی ندانید.

UL 2900 بیشتر روی چه نوع ریسک هایی تمرکز دارد؟

تمرکز اصلی روی ریسک های نرم افزاری و اتصال پذیری است. علاوه بر این، مواردی مثل ضعف های رایج، آسیب پذیری های قابل سوءاستفاده، بدافزار و سطح حمله خدمات شبکه بررسی می شود. بنابراین بحث به هویت، دسترسی، ارتباط امن، و قابلیت به روزرسانی امن هم می رسد. از سوی دیگر، این رویکرد برای تجهیزاتی که داده حساس مثل ویدیو یا رخداد امنیتی تولید می کنند، خیلی حیاتی است.

برای پروژه های کوچک هم UL 2900 ارزش دارد؟

اگر پروژه کوچک است اما اتصال به اینترنت یا دسترسی راه دور دارد، باز هم ارزش دارد. علاوه بر این، هزینه یک رخداد امنیتی حتی در پروژه کوچک می تواند از قیمت تجهیزات بیشتر شود. بنابراین حداقل از منطق UL 2900 برای سوال پرسیدن و چک لیست بهره ببرید. از سوی دیگر، اگر بودجه محدود است، می توانید آن را به عنوان معیار اولویت بندی در بخش های حساس تر استفاده کنید.

آیا UL 2900 جایگزین تست نفوذ پروژه توسط تیم شما می شود؟

خیر، ولی کار را ساده تر می کند. علاوه بر این، UL 2900 می تواند نشان دهد محصول از قبل با معیارهایی تست شده است. بنابراین تیم شما در تست نفوذ پروژه می تواند روی سناریوهای شبکه، یکپارچه سازی، و پیکربندی عملیاتی تمرکز کند. از سوی دیگر، داشتن ارزیابی محصول کمک می کند بحث امنیت از صفر شروع نشود و زمان راه اندازی کاهش یابد.

مهم ترین اقدام بعد از خرید تجهیزات حتی با وجود ارزیابی امنیتی چیست؟

به طور کلی مهم ترین اقدام، اجرای سخت سازی و فرآیند نگهداری است. علاوه بر این، باید رمزهای پیش فرض حذف شود، سرویس های غیرضروری بسته شوند، و دسترسی ها نقش بندی شوند. بنابراین یک تقویم آپدیت و پایش آسیب پذیری هم لازم است. از سوی دیگر، اگر شبکه تفکیک نشده و مانیتورینگ ندارید، ریسک باقی می ماند؛ پس طراحی شبکه و عملیات را کنار ارزیابی محصول جدی بگیرید.

مطالب مرتبط:

- سیاست نگهداری و حذف تصاویر (Retention Policy) در سازمان ها: چطور درست بنویسیم و اجرا کنیم؟

- چطور برای پروژه های نظارتی DPIA بنویسیم و ریسک حریم خصوصی را کم کنیم؟

- امنیت محصول محور در دوربین های IP: SBOM چیست و چرا در خرید سازمانی مهم شده؟

- سوالات متداول درباره انتخاب دوربین مداربسته و انواع وسایل نظارتی ساختمان